Cette année, le CHIP vous offrira une nouvelle chronique qui traitera d’hameçonnage. Dans chaque article, on vous présentera un exemple d’hameçonnage et on vous expliquera comment reconnaître qu’il s’agit d’un piège.

Aujourd’hui, nous examinerons un message dans lequel un pirate russe tente de se faire passer pour Bell Canada.

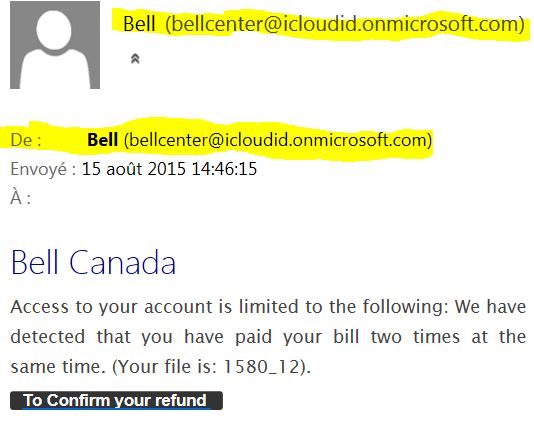

Voici le message que j’ai reçu du pirate :

Sur les lignes indiquant le nom de l’expéditeur (les lignes surlignées en jaune), le mot Bell semble indiquer que le message vient de Bell Canada. Sur ces mêmes lignes, la première partie de l’adresse courriel (bellcenter) semble aussi indiquer que le message vient de Bell. Cependant, il ne faut pas se fier à ces deux informations, car elles sont très faciles à trafiquer.

De même, les mots Bell Canada au début du message sont faciles à imiter. Certains messages contiennent le logo d’une compagnie. Il ne faut pas non plus se fier à la présence d’un logo, car les logos sont aussi très faciles à trafiquer.

Cependant, quelques indices nous permettent déjà de reconnaître que le message est une tentative d’hameçonnage :

- Le message est en anglais alors que Bell s’adresse toujours à moi en français.

- La seconde partie de l’adresse de l’expéditeur (icloudid.onmicrosoft.com) est très suspecte. La deuxième partie de l’adresse courriel d’une compagnie contient habituellement le nom de la compagnie. Pour Bell c’est bell.ca. Pour Vidéotron, c’est videotron.ca. Dans ce cas particulier, il est impossible que Bell m’écrive à partir d’une adresse qui contient le mot microsoft. Lors de la réception de messages suspects, il est utile d’examiner cette partie de l’adresse, car un pirate ne peut pas facilement la modifier.

- Le message fait miroiter un remboursement. Dans 99.9999999 % des cas, un message qui propose un prix gagné à un concours, un montant d’argent ou un remboursement est une arnaque.

À ce point, je suis certain qu’il s’agit d’une tentative d’hameçonnage provenant d’un pirate. Cependant, comme je suis curieux, je décide de poursuivre tout en me disant que je ne dévoilerai pas d’informations confidentielles au pirate. Je clique donc sur le bouton To Confirm your refund.

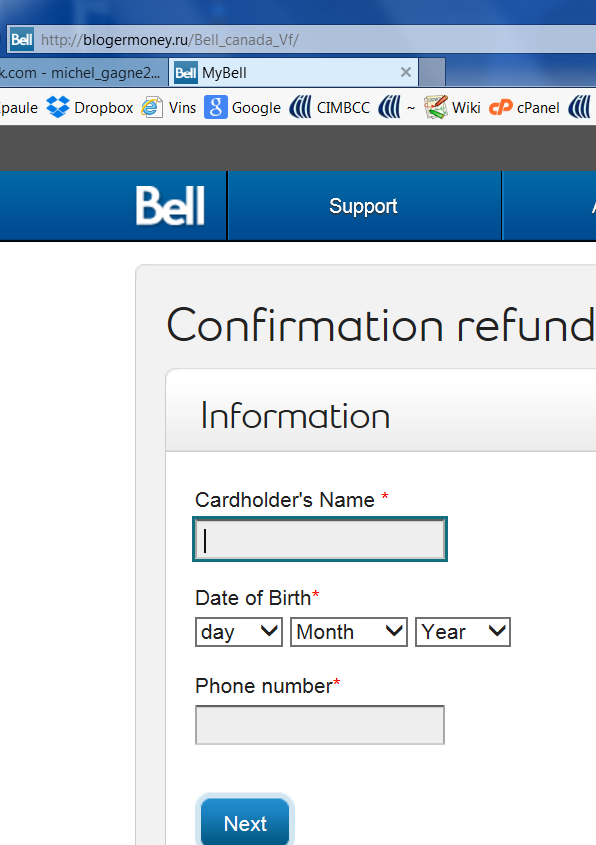

J’obtiens alors la page suivante :

Cette page ressemble, à s’y méprendre, à une page du site de Bell Canada. La page utilise les mêmes couleurs, la même allure et le même format que les pages du site de Bell. Même la photo se retrouve sur le site de Bell. Cependant, il ne faut pas se laisser tromper : n’importe quel informaticien peut programmer une page qui ressemble ou est identique à une page de Bell. L’apparence d’une page n’est pas un signe d’authenticité.

Sur cette page, le pirate tente de me mettre en confiance en ne demandant pas d’informations trop confidentielles. Cette pratique est de plus en plus courante. Souvent, pour réduire notre méfiance, les pirates ne demandent pas immédiatement des informations confidentielles. Ils commencent par établir un dialogue avec nous. Ensuite, ils passent aux choses sérieuses et nous demandent des informations confidentielles.

Pour poursuivre l’analyse de cette page, voici un agrandissement de la partie gauche de la page :

Un indice permet d’identifier qu’il s’agit d’une arnaque : l’adresse sur la barre d’adresses (en haut de la page). Cette adresse est http://blogermoney.ru/Bell_canada_Vf. La partie la plus importante de l’adresse est le nom du domaine, ce sont les deux éléments à gauche de la première barre oblique simple.

Sur cette page, le nom du domaine est blogermoney.ru. Une compagnie utilise habituellement un nom de domaine contenant son nom. Bell Canada utilise bell.ca. Vidéotron utilise videotron.ca. Google utilise google.ca. De toute évidence, le domaine blogermoney.ru n’est pas un domaine de Bell Canada.

De plus, le .ru à la fin du nom du domaine indique que le nom du domaine a été enregistré en Russie. Bell Canada n’enregistre certainement pas ses noms de domaine en Russie! Le .ru nous indique que le nom du domaine appartient probablement à un pirate russe.

J’ai donc la confirmation qu’il s’agit bien d’une arnaque. Toutefois, comme je suis curieux, je décide de poursuivre l’expérience. J’écris Capitaine Bonhomme dans le champ Cardholder’s Name. Je donne une fausse date de naissance et un faux numéro de téléphone. Finalement, je clique sur le bouton Next.

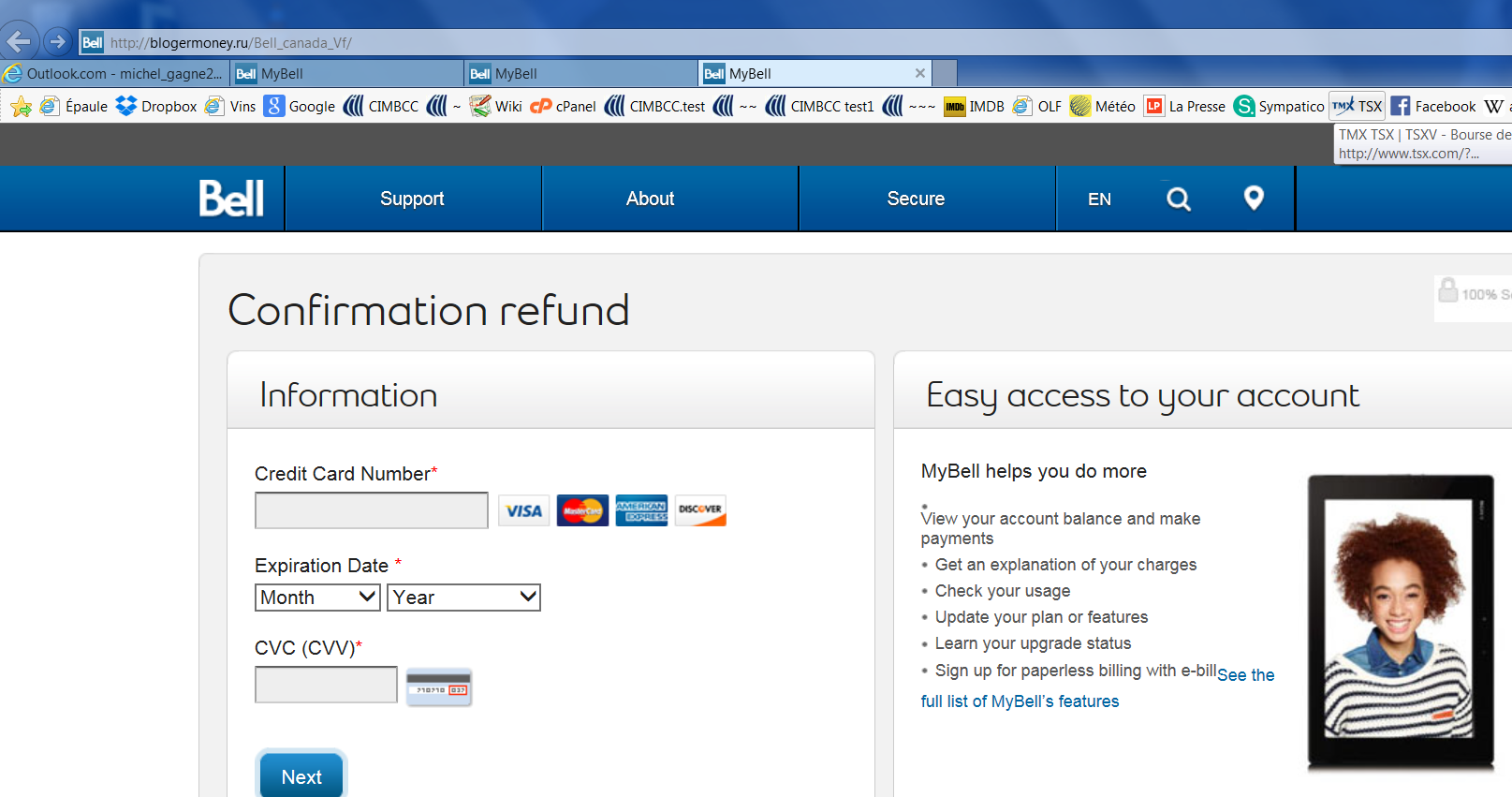

J’obtiens alors la page suivante :

Tout comme la page précédente, la nouvelle page ressemble à une page du site de Bell Canada, mais maintenant le pirate me demande des informations confidentielles : le numéro de ma carte de crédit, sa date d’expiration et son code secret. Il ne faut évidemment pas fournir cette information.

Pour poursuivre l’analyse de cette page, voici un agrandissement de la partie gauche de la page :

Sur cette page, deux indices permettent de savoir qu’il s’agit d’hameçonnage :

- Le nom du domaine (blogermoney.ru) indique que nous nous trouvons encore sur le site du pirate russe et non sur le site de Bell Canada.

- La page nous demande de fournir des informations confidentielles et la barre d’adresses affiche le code http et non le code https et le petit cadenas. Le code https et le petit cadenas indiquent que la page est sécurisée. Il faut uniquement fournir des informations confidentielles sur une page sécurisée. Jamais une compagnie responsable ne demande des informations confidentielles sur une page non sécurisée.

Conclusion

Plusieurs indices permettent de voir que ce message est une tentative d’hameçonnage.

Si vous êtes débutant, ne vous laissez pas décourager par la complexité de certains indices expliqués dans cet article. Il n’est pas nécessaire de comprendre et de détecter tous les indices de fraude pour vous protéger. Il vous suffit d’en comprendre et d’en détecter un.

Si vous ne voulez retenir que trois choses simples de cet article, retenez ceci :

- Lorsqu’un message vous promet de l’argent, un remboursement ou un prix, fuyez. C’est une arnaque. Si la curiosité ou l’appât du gain vous incite à explorer le message comme je l’ai fait, ne fournissez jamais d’informations confidentielles.

- Avant de fournir des informations confidentielles, vérifiez la présence du code https et du petit cadenas sur la barre d’adresses (en haut de l’écran). Ces éléments indiquent que la page est sécurisée. Vous ne devez jamais fournir des informations confidentielles sur une page non sécurisée.

- Il ne faut jamais fournir d’informations confidentielles dans une communication que vous n’avez pas instaurée vous-même. Lorsque vous avez établi une communication de façon sécuritaire, vous savez avec qui vous parlez. Lorsque la communication a été établie par l’autre partie (comme dans le cas de ce message), vous ne savez pas à qui vous parlez. Le fait que le message prétende venir de Bell n’est pas une garantie d’authenticité. Donc, lorsqu’une communication a été établie par l’autre partie, ne fournissez jamais d’informations confidentielles.

Pour plus d’informations sur la sécurité informatique, ne manquez pas les présentations

- sur la sécurité dans les transactions informatiques, le 16 octobre et le 4 novembre;

- sur l’hameçonnage des comptes de courriel, le 11 mars, le 1er avril et le 20 avril.

Michel Gagné

Un bon article sur le hameçonnage: http://gcn.com/blogs/cybereye/2015/09/spear-phishing.aspx

Plusieurs personnes m’ont avisé qu’ils ont reçu des pourriels de mon adresse email. Qu’est-ce que je dois faire pour régler ceci?

Un pirate informatique connaît votre mot de passe et envoie des pourriels à partir de votre compte de messagerie.

Pour empêcher le pirate d’envoyer des pourriels à partir de votre compte, il vous suffit de changer votre mot de passe. La façon de le faire est expliquée dans les notes de la séance du 24 avril 2015. La séance du 24 avril 2015 sera reprise le 1er et le 20 avril 2016.

Merci pour les informations qui complètent celles que je connaissais… On ne se le fera jamais assez répéter parce qu’on reste surpris que cela puisse nous arriver… on pense que ce sont les autres qui se feront attraper! Votre travail de soutien est indispensable !

Merci M. Gagné! Tous vos bons conseils nous sécurisent et nous aident grandement.

Vous pouvez vérifier les adresses de courriel de vos expéditeurs de pourriels à l’adresse Web suivante: http://abuse.net/lookup.phtml

Ce site comporte aussi des liens vers des outils contre les pourriels: http://abuse.net/tools.phtml

Pour d’autres outils et conseils, vous pouvez consulter:

http://spam.abuse.net/userhelp/

Merci infiniment pour tous les bons conseils. Tres utiles

Il faut aussi signaler la fraude à la Gendarmerie Royale et à la Sureté du Québec.

On ne se le fera répéter jamais assez. C’est surtout très facile d’oublier de vérifier l’adresse url d’où provient le message.

Michel: cette chronique est une chronique-soeur de la chronique sécurité. Je vais donc soustraire le sujet de l’hameçonage de la chronique Sécurité. Merci.

Bravo Michel très belle initiative…

Très utile!

Bravo MIchel, Quelle bonne idée de nous présenter des exemples de hameçonnages régulièrement.

Merci de cette belle explication et j’ai noté à mon agenda les dates des présentations . Encore une preuve de votre bon travail.

Bonjour

Permettez-moi d’ajouter ce qui suit pour le bénéfices des clients de Bell Sympatico.

1- Il y a aussi d’autres exemplaires en français de ce courriel.

2- En prévention pour les autres clients de Bell Sympatico:

Si jamais vous recevez un message d’hameçonnage s’annonçant provenir de Bell; SVP le transférer à l’adresse suivante: anti-spam@sympatico.ca

3- Le service de soutien technique de Bell Canada prendra les mesures nécessaires pour l’éradiquer et ainsi empêcher l’envoi du message à d’autres clients de Bell Sympatico.

Merci

Bon complément à cette chronique, Robert.

J’ajouterais un autre indice qui se retrouve dans TOUS les messages d’hameçonnage que j’ai reçus : il y a toujours des fautes de français et la composition française laisse généralement à désirer.

autre bon point, ha ha!