Dernièrement, j’ai une amie qui a été victime d’une arnaque numérique. Nous avons passé plusieurs heures ensemble à travailler pour récupérer ses divers comptes courriels, bancaires et autres, afin de cesser ce piratage.

Cette expérience m’a donné l’idée d’écrire une série de quelques articles concernant la sécurité numérique afin de vous indiquer concrètement comment sécuriser au maximum vos divers comptes.

Dans cette première partie plus théorique, nous verrons les outils utilisés ainsi que les divers niveaux de sécurité que nous pouvons activer afin de sécuriser au maximum nos comptes numériques. J’utiliserai mon compte Gmail pour illustrer le propos sans entrer dans le détail, pour le moment.

Les outils utilisés

J’utiliserai mon iPhone en version IOS 18 ainsi que le nouveau gestionnaire de mots de passe d’Apple, nommé tout simplement Mot de passe.

Cette application est également disponible sur iPad sous iPadOS 18 et Mac sous macOS Sequoia. Bien que l’application soit nouvelle, mes données conservées reposent sur la même technologie sécurisée et fiable d’Apple que j’utilise depuis plusieurs années avec mes divers comptes et applications.

En ce qui a trait aux utilisateurs d’appareils Android, vous pouvez utiliser le site du Gestionnaire de mots de passe de Google. Par ailleurs, si vous utilisez Google Chrome et que vous êtes connecté à votre compte Google, celui-ci intègre le gestionnaire de mots de passe de Google.

Activation du trousseau iCloud

Peu importe le nombre d’appareils Apple que vous possédez, un iPhone, un iPad et/ou un Mac, je vous recommande fortement d’activer la synchronisation de vos mots de passe avec le nuage, nommé Trousseau iCloud (iCloud Keychain) d’Apple.

N’ayez aucune crainte, celui-ci est très sécuritaire et permet de sauvegarder vos précieuses informations en cas de perte ou de remplacement de votre appareil. D’ailleurs, ne cherchez pas ces informations dans votre espace iCloud, elles n’y figurent même pas. Elles sont sauvegardées dans un espace dédié et chiffrées de bout en bout par un chiffrement AES 256 bits que même Apple ne peut lire. Cet espace est complètement isolé de vos fichiers et photos. Personnellement, je l’utilise depuis sa création en 2013.

Pour activer la synchronisation de vos mots de passe et autres informations personnelles, sur votre iPhone, allez dans Réglages, choisissez votre compte qui apparaît au haut de l’écran, puis iCloud et, finalement, Mots de passe. Assurez-vous que l’option Synchroniser cet iPhone est activée.

Ceci étant dit, attaquons-nous aux divers niveaux de sécurité qui existent actuellement pour sécuriser vos comptes en ligne.

Quels sont les différents niveaux de sécurité ?

Voyons donc un peu de théorie. De nos jours, il existe plusieurs couches de sécurité qui permettent de rendre nos comptes des plus sécures.

Du moment où nous activons plus d’un niveau de sécurité, nous parlons d’authentification à double facteur (2FA) ou à multifacteurs (anglais), des termes que vous avez probablement déjà entendus.

Les voici donc en ordre de niveau toujours plus élevé de sécurité :

- Le mot de passe

- Le code par messagerie SMS

- Le code de validation

- La clé d’identification (passkey)

En activant ces niveaux de sécurité pour chaque compte que vous possédez, que ce soit votre courriel, la banque, les magasins en ligne comme Amazon, vous serez assurément « blindé », comme on dit chez nous.

Petite information supplémentaire avant que nous poursuivions, ces quatre niveaux de sécurité ne sont pas nécessairement disponibles partout. Par exemple, lorsque j’ai voulu sécuriser davantage mon compte Canadian Tire sur leur site, au moment où je rédige cet article, celui-ci n’offre que les deux premiers niveaux, soit le mot de passe et le code par messagerie SMS.

Donc, ne vous surprenez pas si certains fournisseurs ou magasins chez qui vous avez un compte ne supportent pas les quatre niveaux de sécurité. Personnellement, je dois vous avouer que ceci est devenu un facteur important dans mon choix de magasiner sur un site, mais surtout quelles informations me concernant je suis prêt à leur fournir. Les sites peu sécurisés n’auront que le strict minimum et je n’y achèterai probablement pas en ligne.

Autre fait à noter, lorsque vous activez le dernier niveau, soit la clé d’authentification (passkey), celle-ci devient souvent prédominante, car elle représente actuellement le niveau le plus élevé de sécurité. Nous verrons pourquoi plus loin.

Qu’en est-il de l’adresse de récupération ?

Plusieurs sites vous demandent d’inscrire une autre adresse courriel à des fins de récupération, au cas où vous perdriez votre mot de passe.

Par exemple, vous pourriez avoir une adresse @outlook.com inscrite comme adresse courriel de récupération à votre compte Gmail et votre adresse @gmail.com comme courriel de récupération de votre compte Outlook. Lors des présentations du club sur ces messageries respectives, nous prenons toujours soin de vous informer sur ce sujet ainsi que sur la sécurisation de votre compte.

Spécifier une adresse de récupération est très pratique en une telle circonstance, mais ne constitue pas un niveau de sécurité en soi. Il s’agit davantage d’un moyen de récupérer votre compte. Par ailleurs, si votre compte a déjà été piraté, il est fort à parier que cette information sera rapidement modifiée par le pirate.

Qu’en est-il des questions-réponses ?

Ce mode est plutôt rare de nos jours, mais existe encore pour certains sites. Lors de la création de votre compte, vous devrez choisir trois questions auxquelles vous devrez fournir une réponse précise. Par exemple :

- Quel est le nom de la rue où vous avez grandi ?

- Quel était le nom de votre premier animal de compagnie ?

- Quel était le jouet préféré de votre enfance ?

Encore une fois, il s’agit davantage d’une méthode de récupération de votre compte et non pas d’authentification normalement utilisée. Cette méthode est délaissée au profit de méthodes beaucoup plus robustes que nous verrons plus loin.

Par ailleurs, cette méthode de récupération est plutôt difficile pour les utilisateurs qui ne se rappellent pas toujours des questions choisies, car cette méthode impose souvent de se souvenir des questions et des réponses associées.

Maintenant, voyons en détail les différents niveaux de sécurité.

Premier niveau – le mot de passe

Il s’agit du niveau le plus basique de sécurité. Tous nos comptes ont un mot de passe que nous devons définir à la création. Pour rendre celui-ci le plus sécure possible, suivez les recommandations suivantes :

- Éviter les noms connus comme le vôtre, votre conjoint(e), vos enfants, votre animal de compagnie, etc.

- Assurez-vous d’une longueur appropriée. Le mot de passe devrait avoir un minimum de 8 caractères de long. Plus de caractères c’est mieux.

- Alternez les majuscules et les minuscules.

- Ajoutez-y des chiffres et des caractères spéciaux,

tels que ! $ % ? &.

Pour bien comprendre le principe, je vous donne un exemple de mot de passe généré par l’application Mot de passe d’Apple :

Sfvf4d-Fvg!9c-Bnu8Ks

Avouez que celui-ci est plutôt difficile à deviner.

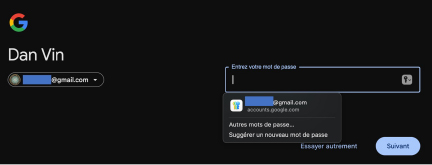

L’image suivante illustre ma connexion à mon compte Gmail à l’aide de l’application Mot de passe qui a détecté que je désire me connecter.

Bien que le mot de passe complexe soit une bonne sécurité, celui-ci n’est pas suffisant. Nous allons maintenant ajouter une couche supplémentaire de sécurité.

Deuxième niveau – le code par messagerie SMS

La plupart des entreprises vous offrent d’inscrire votre numéro de téléphone cellulaire à votre compte afin d’activer l’envoi d’un code temporaire par messagerie instantanée, nommée SMS (Short Message Service).

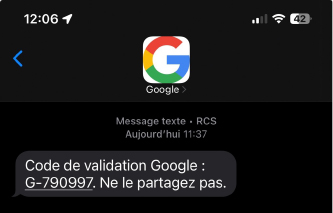

Lorsque vous entrez dans votre compte à l’aide de votre mot de passe, le site vous envoie un code temporaire via SMS à saisir sur le site afin de valider qu’il s’agit bel et bien de vous. Par exemple, pour cette session j’ai reçu le code temporaire G-790997. Celui-ci n’est valide que quelques minutes.

Une fois le code de validation temporaire reçu, j’entre celui-ci sur le site de Google pour me connecter à mon compte.

Dans la situation où vous auriez oublié ou perdu votre mot de passe, sachez qu’il est également possible de saisir uniquement ce numéro temporaire pour entrer dans votre compte.

Déjà, nous avons un niveau supplémentaire de sécurité, mais que se passe-t-il si votre cellulaire a été également piraté ou, comme dans le cas de mon amie, les appels ont été détournés vers un autre numéro ?

Nous pouvons rendre notre compte encore plus sécure en y ajoutant une autre couche de sécurité rendant la tâche encore plus difficile à d’éventuels pirates.

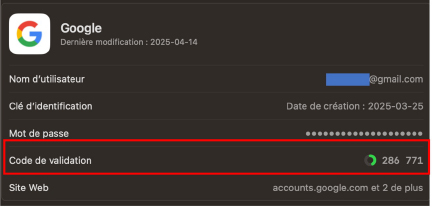

Troisième niveau – le code de validation

Le code de validation est un niveau de sécurité assez élevé. Il s’agit généralement d’un code qui est généré toutes les 30 secondes. Contrairement au niveau précédent, celui-ci ne vous est pas envoyé par SMS. Il est automatiquement généré par un algorithme cryptographique, et il est synchronisé entre le site que vous consultez et votre appareil. Que vous l’utilisiez ou non, celui-ci est toujours en train de se regénérer.

Il est difficile d’en faire la démonstration, car le code de validation est généralement demandé lors d’une première connexion avec un appareil inconnu à votre compte. Par exemple, un ordinateur d’hôtel ou un nouvel appareil que vous venez d’acheter. Une fois l’appareil reconnu, ce code ne vous sera pas demandé à moins de circonstances exceptionnelles.

Quatrième niveau – la clé d’identification

Cette fois, il s’agit du niveau ultime de sécurité, soit la clé d’identification, mieux connue sous le nom de passkey. Noté que cette méthode est en implémentation chez plusieurs compagnies. Le but éventuel, il ne faut pas se le cacher, sera d’éliminer purement et simplement les mots de passe au profit de cette méthode. Même Microsoft en fait la promotion sous Windows 11.

La clé d’identification emploie une empreinte biométrique, dans la plupart des cas, soit celle que vous avez déjà définie dans votre téléphone intelligent ou votre tablette. Autrement dit, cette méthode utilise un niveau élevé de sécurité présent sur votre appareil afin de vous authentifier sans l’ombre d’un doute.

Par exemple, dans mon cas, sur mon ordinateur portable muni de Windows 11, je peux accéder à mon compte chez Microsoft grâce à la reconnaissance faciale que j’utilise déjà pour déverrouiller mon ordinateur.

Du côté Apple, j’utilise la reconnaissance faciale de mon iPhone ou de mon iPad. Pour mon ordinateur Apple, j’utilise l’empreinte digitale, le MacBook n’ayant pas la possibilité de reconnaissance faciale.

Quel est le niveau de sécurité associé à mon empreinte biométrique ?

Bien souvent, lors de séances de soutien aux membres, je remarque que plusieurs d’entre vous craignent cette technologie, que ce soit la reconnaissance faciale (Face ID) ou l’empreinte digitale. La crainte la plus grande semble de voir votre image véhiculée un peu partout sur Internet auprès de diverses entreprises.

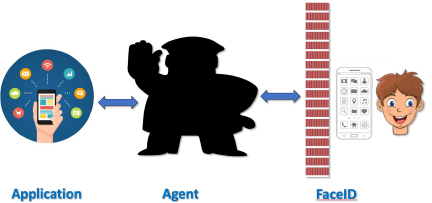

Je vous rassure immédiatement, l’empreinte biométrique n’est pas véhiculée chez Apple ni à aucun fournisseur qui utiliserait cette méthode pour vous donner accès à leur site ou à leur application. Cette information biométrique est conservée localement sur votre appareil dans une puce chiffrée. Dans le cas d’Apple, il s’agit du Secure Enclave (anglais).

Le principe de fonctionnement est simple. Prenons l’exemple d’une application qui a besoin de vous authentifier pour y avoir accès. Celle-ci fait une requête à un agent dans votre téléphone ou votre tablette afin de savoir si vous êtes bel et bien la bonne personne. Le travail de cet agent consiste simplement à vérifier que vous êtes la bonne personne, puis à répondre « oui » ou « non » à la demande. En aucune circonstance l’application n’a accès à votre empreinte biométrique.

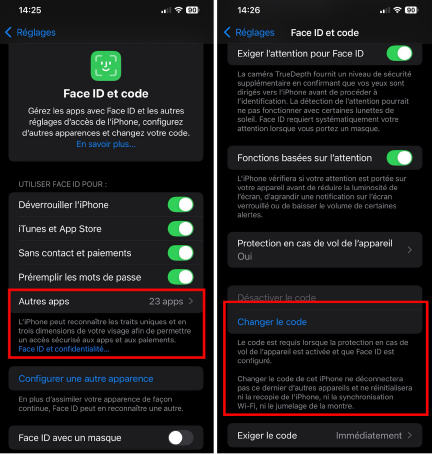

Si vous ne l’avez pas fait, je vous encourage fortement à activer l’accès biométrique. Il s’agit d’une méthode sécuritaire d’accès à vos appareils, mais également une ouverture vers la clé d’identification pour vos autres accès. Comme nous pouvons le voir à l’image suivante, 23 applications sur mon iPhone utilisent l’authentification biométrique.

Sachez que, malgré l’authentification biométrique, il vous sera demandé sporadiquement votre code d’accès numérique afin de déverrouiller votre appareil, ceci dans le but de ne pas oublier ce dernier. Ceci se produira également si 5 tentatives biométriques infructueuses ont été faites pour déverrouiller votre appareil.

Lorsque vous avez fait la configuration initiale de votre appareil, il vous a été demandé de définir un code à 4 ou 6 chiffres. Donc, ce code d’accès devrait déjà être actif sur votre appareil.

Il s’agit de la sécurité minimale pour accéder à votre téléphone. Sans code d’accès, n’importe qui pourrait utiliser votre téléphone intelligent si vous le laissez sans surveillance, ce qui n’est pas du tout sécuritaire.

Pour activer la biométrie et/ou définir ou modifier le code d’accès de votre iPhone, allez dans « Réglages », puis dans « Face ID et Code », voir l’image de droite ci-haut.

De là, vous pourrez configurer une empreinte biométrique en fonction de votre appareil, soit votre visage ou votre empreinte digitale, en suivant les instructions qui s’afficheront à l’écran. Vous devrez également définir un code d’accès, si ce n’est déjà fait.

En conclusion

Nous avons vu pas mal de choses dans cet article. Maintenant, vous connaissez les diverses couches de sécurité applicables à vos comptes numériques. En activant toutes ses couches de sécurité, vos comptes seront des plus sécurisés. Le seul facteur qui peut mettre en péril la sécurité de vos comptes est l’élément humain, c’est-à-dire vous.

Donc, il faut demeurer très vigilant et alerte sur les diverses tentatives des pirates pour nous soutirer des informations. Que ce soit par SMS, par courriel ou par téléphone, ces derniers ne manquent pas d’imagination ni d’outils, tels que l’intelligence artificielle, pour parvenir à leurs fins. Toutefois, sachez qu’une personne avertie en vaut deux.

Dans le second volet de cette série, nous verrons comment concrètement activer ces niveaux de sécurité dans votre compte Google Gmail.

Informatiquement vôtre,

Daniel Vinet

Bon, je vais être moins long que Robert. Merci Daniel. Nous attendons la suite.

Hi hi, ce n’es pas dur à battre…

C’est un plaisir, Richard. Merci pour ton commentaire, j’apprécie.

Il y a aussi des applications d’authentification, comme Google Authenticator (https://support.google.com/accounts/answer/1066447?hl=fr&co=GENIE.Platform%3DAndroid), Microsoft Authenticator (https://support.microsoft.com/fr-fr/account-billing/se-connecter-%C3%A0-l-aide-de-microsoft-authenticator-582bdc07-4566-4c97-a7aa-56058122714c) et d’autres, comme Authy (https://www.authy.com/features/), Zoho OneAuth (https://www.zoho.com/accounts/oneauth/) et Aegis Authenticator (https://getaegis.app/#features). En enregistrant une telle application auprès du service auquel on authentifie son identité, on peut générer et conserver dans un gestionnaire de mots de passe une série de codes de récupération à utiliser en cas de défaillance de l’application. On peut aussi utiliser une clef physique comme celle de Yubico (https://www.yubico.com/?lang=fr) pour authentifier son identité et faire attention à ne pas perdre sa clef physique.

Bonjour M. Côté. Il s’agit du premier article. J’aborde que légèrement Google Authenticator dans la seconde partie, mais celui-ci n’offre que le code de validation, ce que nous nommions une clé RSA par le passé. Le but de mon article n’est pas de multiplier les solutions, le sujet est déjà suffisamment complexe. Merci de votre commentaire.

Des fraudeurs m’offraient un remboursement d’impôt fédéral supérieur à l’impôt que j’avais à payer, mais comme je ne me suis pas laissé prendre, je ne peux pas me plaindre. -> https://www.canada.ca/fr/agence-revenu/organisation/arnaques-fraudes/signaler-arnaque.html

Merci Daniel pour un article très intéressante on a hâte de lire les articles à venir afin de sécuriser au maximum nos appareils et nos informations

Merci pour votre commentaire, M. Pearce, j’apprécie beaucoup. Je travaille en ce moment même la suite.

Bonjour, Robert, et merci de ce commentaire distrayant, c’est toujours un plaisir de te lire. Côté sécurité, disons que j’ai « ajouté » au fur et à mesure que j’apprenais sur le sujet en plus des études de cas qui donnent effectivement la frousse, parfois. Tu mentionnes des peurs bien réelles pour pas mal de gens, mais celui sur la perte d’identité totale ferait un bon roman.

Au plaisir.

Merci pour l’excellent article M . Vinet ! Complet et très facile d’accès!

Merci pour votre commentaire, Mme Thériault.

Encore 1 autre beau cadeau d’une nouvelle série de chroniques, cette fois-ci, sur le sujet de la sécurité de notre identité numérique.

Je ne me suis pas encore décidé à activer la fonction de PassKey, dont Denis Charron a également parlé lors d’une de ses présentations, mais ce sera bientôt, à force d’en entendre parler par nos experts au Club.

Un gros merci Daniel.

Bonjour, Céline, et merci pour ton commentaire, j’apprécie toujours. Il n’y a jamais trop de sécurité dans le monde numérique.

Merci Daniel pour ce super article très complet à propos de la sécurité et du sujet de MOT DE PASSE. J’ai hâte de vous la suite qui s’avère très prometteur ?.

Nous avons tous deux fait carrière en informatique et en technologies de l’information. Je ne sais pas pour toi, mais pour ma part, j’ai compris il y a longtemps que PLUS J’EN APPRENAIS alors PLUS JE PRENAIS PEUR ET DEVENAIS PLUS PARANOIAQUE. J’étais devenu CONSCIENT DE TOUT CE QUE JE NE CONNAIS PAS ! J’avais peur de me voir baisser ma garde, de me faire jouer un sale tour soit très simpliste ou bien super avancé !

J’ai conservé trois grandes craintes.

1) de me peinturer dans un coin après m’être embarré à triple tour et avoir perdu mes clés et ma mémoire;

2) qu’un super informaticien, avec son NEED TO KNOW ou NEED TO DO ait planifié, illicitement ou non, une des nombreuses formes de BACKDOOR d’accès;

3) qu’arrive-t-il en cas de défaillance majeure de ma santé physique ou bien en cas de perte de mes appareils et mes logiciels suite à un feu majeur de ma résidence.

MON DERNIER LONG RÊVE : me retrouver avec ma maison vendue à mon retour de voyage, un compte bancaire à zéro ou simplement disparu, mon identité volée ou effacée complètement, tous mes mots de passe effacés, mon dossier de crédit en situation désastreuse, des ministères gouvernementaux qui me menacent, des compagnies qui me réclament, une invasion de domicile avec un révolver sur la tempe, me voir amputé d’un doigt ou d’un œil pour assurer un accès biométrique sans ma présence ! Mon rêve cauchemardesque se termine sur un sujet autre que numérique avec mon décès sous les débris de ma résidence complètement détruite par une immense catastrophe naturelle.

Je me réveille ce beau matin, heureux d’exister sous le beau soleil du jour ! Et je fais jouer TOUJOURS VIVANT de Gerry Boulet ! Et je retourne mettre à jour mon logiciel de mot de passe Roborform Everywhere et déposer ma toute récente clé USB dans mon coffret bancaire !

Citation du peu croyant et pratiquant que je suis : Matthieu 5:3 Heureux les pauvres en esprit, car le royaume des cieux est à eux ! 5: 4 Heureux les affligés, car ils seront consolés !

Espérant vous avoir tous agréablement distrait tout en vous entretenant sur un sujet sérieux !